消费类设备的嵌入式uicc_物联网安全:对于嵌入式处理器的侧通道攻击

本文出自微信公众号:iotbanks(主要涉及物联网芯片与安全相关分析)物联网和5G时代已经来临,在物联网电子设备上,不同于以往的传统消费类电子,安全是相关电子化设备上的关键因素,但仅有Secure enclaves模块和信任根是不够的。硬件漏洞会影响汽车,医疗和物联网系统的安全性。计算机安全研究人员于2018年1月揭露了两个关键的处理器漏洞:Meltdown和Spectre,恶意程序可...

本文出自微信公众号:iotbanks (主要涉及物联网芯片与安全相关分析)

物联网和5G时代已经来临,在物联网电子设备上,不同于以往的传统消费类电子,安全是相关电子化设备上的关键因素,但仅有Secure enclaves模块和信任根是不够的。硬件漏洞会影响汽车,医疗和物联网系统的安全性。

计算机安全研究人员于2018年1月揭露了两个关键的处理器漏洞:Meltdown和Spectre,恶意程序可利用这些漏洞来泄漏安全数据。

对于存在软件漏洞而需要频繁更新应用或安装操作系统补丁,开发者和大众大都习以为常。但对于硬件安全来说却非常棘手,因为硬件更新并不便宜。

目前唯一可行的方法是发布新软件,以降低系统速度和降低能源效率为代价,来掩盖易受攻击的硬件功能或避免使用它们。 “灾难”(Meltdown)和“幽灵”(Spectre)引发了一系列对于硬件安全性的重视。

目前实验室已经发现了诸多漏洞,包括Foreshadow,ZombieLoad,RIDL和Fallout。这些硬件缺陷危及个人计算机,智能手机甚至云端的安全性。

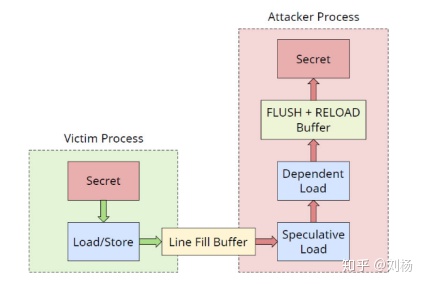

图1:基于线路的填充缓冲器(LFB),攻击进程通过微架构的侧通道从被攻击进程中提取秘密数据。被攻击进程和攻击进程处于不同的安全域中。 (来源: S. van Schaik et al., RIDL: Rogue In-Flight Data Load)

嵌入式系统怎么样?

处理器漏洞的共同特性是:具有高级性能优化功能的隐秘执行,并可能被用于恶意目的。

另一方面,嵌入式系统通常使用相对简单的执行处理器。作为一个封闭的环境,它们应该由供应商更严格地控制。实际上,在2019年设计与验证大会上,专家组针对开放式指令集架构(ISA)的验证和合规性提出了这一问题。开放式指令集架构,特别是RISC-V(基于精简指令集计算原理建立的开放指令集构架),以及MIPS(每秒处理的百万级的机器语言指令数)等,相比于专有架构更有优势,并且越来越受到半导体行业和嵌入式设备行业的关注。

嵌入式处理器用于许多网络系统,例如工厂,智能家居,物联网(IoT)设备,医疗设备和电子消费产品,以及自动驾驶,飞机和其他安全相关的应用。

与普遍看法相反,嵌入式平台运行的软件来自多个且通常不受信任的来源。例如,鉴于平台允许用户运行第三方应用程序或运行来自多个供应商和开源库的大型软件堆栈。为了使硬件利用率最大化并降低成本,在同一物理处理器上运行关键和非关键应用程序。例如,汽车电子控制单元(ECU)可以在同一处理器内核上执行信息娱乐代码以及安全关键性功能。

直到最近,安全性才主要集中在用硬件来提供低级功能的软件堆栈上,例如信任根。 RISC-V(基于精简指令集原则的开源指令集架构)基金会强调实施安全平台和安全机制,以防止不受信任的代码影响关键系统功能的完整性。这些安全功能对于验证软件更新至关重要。从理论上讲,一切都应该没问题。不受信任的软件只能在其定义的信封内运行,无法突破或窃取安全区域的秘密。

漏洞并非高端处理器所独有

不幸的是,存在一个复杂的问题。

最近,计算机科学家公布了一种新型攻击,称为“兽人”(Orc)攻击,它威胁到嵌入式应用中常用的简单处理器。至关重要的是,作者已经证明,次要实施决策可能会产生或防止严重的硬件漏洞。 “这里的关键点在于,即使是简单的设计步骤,例如添加或删除缓冲区,也会无意中在处理器内引入隐蔽通道漏洞,”发现“兽人”(Orc)攻击的凯泽斯劳滕斯坦福团队成员Mo Fadiheh说。

最终,“兽人”(Orc)攻击和侧通道攻击打破了特权级域和用户级域之间的隔离。可以规避加密和安全身份验证。恶意代理可以推断出秘密数据,包括密码,社会安全号码和医疗记录。公开用于验证固件更新的密钥可能允许攻击者加载自己的代码并以更高的权限执行它或替换操作系统中的某些功能。 “拒绝服务”(DoS)攻击可以添加后门(绕过安全性控制而对程序或系统访问权的方法)或切断开关,从而有无穷的可能。 “从理论上讲,黑客可以使用“兽人”(Orc)攻击来控制自动驾驶汽车或者控制物联网上的联网计算机,”斯坦福大学电子工程和计算机科学教授团队成员Subhasish Mitra说。

业界意识到这些风险,并正在积极寻求解决方案。 例如,英飞凌参与了有助于发现“兽人”(Orc)攻击的研究。

一种防止硬件漏洞的系统方法

证明没有微架构的侧通道是一件复杂的事。硬件安全验证不仅仅是确保正确实施开放式指令集架构(ISA)安全功能。 仅开发和分析有威胁的模型也是不够的,因为它需要提前识别攻击情境。

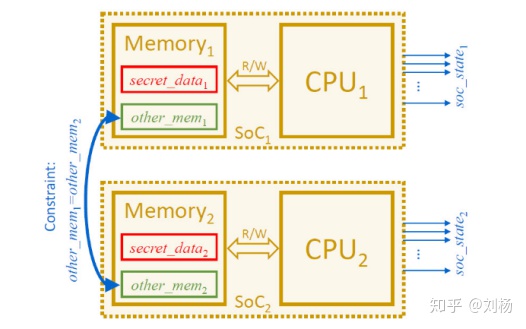

发现Orc的同一个团队在大规模生产和部署集成电路之前设计了一种强大的方法来检测设计过程中的硬件漏洞。独特的程序执行检查(UPEC)可以系统地检测出从处理器微体系结构和次要执行选项中获得的漏洞。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)